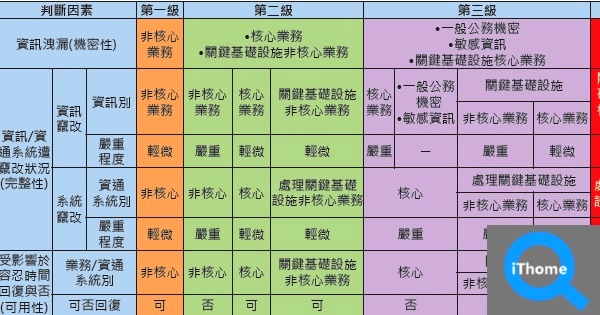

資安法最重要的子法之一「資通安全責任等級分級辦法」,分成5個等級,依照業務機密程度以及牽涉民眾範圍而制定相關的標準,這是相關單位面對資安事件時,「事前」應完成的任務目標之一

在資安法6大子法中,行政院資安處處長簡宏偉認為,最重要的子法,除了施行細則之外,就是「資通安全責任等級分級辦法草案」,因為,機關的資安責任等級一旦分錯,對於防護的強度就立即減弱,就可能對機關組織,帶來立即性的資料外洩,或遭到針對性APT攻擊的威脅。(攝影/洪政偉)

資安法6大子法當中,除了有施行細則補足資安法本身規範或說明不足之處外,最重要的子法應該就是「資通安全責任等級分級辦法」,分成A、B、C、D、E總共5個等級,依照業務機密程度以及牽涉民眾範圍而制定相關的標準。這也是面對資安事件時,「事前」應該完成的任務目標之一。

資安責任分成A級到E級總共5級,首度列出不納管單位

行政院資安處指出,像是健保署、財政資訊中心或者是內政部等這幾個單位或部會,業務與資訊系統牽涉全國民眾,重要性勢必得提升,所以直接列為A級機關。但是,目前所有的機關分級,還是需要進行後續的評估以及公告程序,這三個例子則是目前,少數已經可以很明確確定業務與資訊系統重要性的單位。

行政院資安處處長簡宏偉也說,簡單的概念來看A、B、C、D、E級機關,事涉全國性的業務或系統,大致可以列為A級機關;如果是跨縣市的區域性業務或系統,則可以列為B級機關;若是單一縣市提供的業務或系統,可以列為C級機關;如果是有提供資訊相關業務或服務,但相關的系統都由上級或是主管、監管機關代為管理的話,就是D級機關。

他強調,現在政府也針對各級機關有做業務重要性的分級,但目前只有列為A、B、C、D等四級,不過,在針對資安責任等級的分級時,其實會發現,還是有一些單位並沒有提供相關的資訊服務,相關的資訊系統也都委由上級或主管、監管機關代勞的情況下,就不需要一定要求這樣的業務單位,承擔所謂的資通安全責任,便首度規範了一個E級機關,就是不納管「不具備任何資安責任」的單位,納入資安責任等級的分級制度中。

但簡宏偉指出,未來這些機關資通安全責任等級,除了會由機關單位自行評估重要性外,也會加入主管機關、上級機關或監督機關的看法,最後進行統一公告。這次制定責任等級的過程中,因為等級的規定不同於現有的規定,如何制定一個有彈性又符合現況需求的責任等級分級標準,對於主管機關行政院而言,的確是一大考驗。

資安責任等級分5級,A~C級都得2年內取得臺版CNS 27001認證

在資安法6大子法中,簡宏偉認為,最重要的子法,除了資安法施行細則之外,就是「資通安全責任等級分級辦法草案」最重要,因為,機關的資安責任等級一旦分錯,對於防護的強度就立即減弱,就可能對機關組織,帶來立即性的資料外洩,或遭到針對性APT攻擊的威脅。

若從資安責任等級中所規定的應辦事項來看,不論是公務機關或者是特定非公務機關,A級到C級機關的資安管理,都必須同時著重管理面與技術面,差別會因為等級高低的不同,而有管理強度的不同。

以A級公務機關應辦事項為例,條文中要求,當機關初次核定或等級變更後的一年內,必須依照機密性、完整性、可用性以及法律遵循性等四個構面,針對防護等級高、中、低的差別,確保相關資通系統防護需求的分級原則;而在定義相關的防護需求等級時,都以等級需求最高者為主要的等級標準。

從條文中也規定,不論是A級、B級和C級的公務或是特定非公務機關,都必須要在2年內取得臺版CNS 27001或是ISO 27001的資安認證;同時,針對A級~C級公務機關,也強制要求配置4人、2人和1人的資安專職人員。

簡宏偉表示,政府可以強制機關投入某類資源,例如人力,放在資安領域上,但政府無法強迫非公務機關也必須如法炮製,仍須尊重非公務機關對於營運的自主性。

在技術面上,包括防毒軟體、網路防火牆以及郵件過濾機制等,是從A級到D級機關,共有的資安防護設備,保持定期的軟硬體更新則是落實資安防護的基本功。另外,資安教育訓練則是不管哪一個等級都必須具備的基本防護概念,A級~C級機關有專職的資安人員,每年都必須接受12小時以上的資安專業訓練,但若是一般的使用者或是主管,則必須要接受3小時的資安教育訓練。

透過稽核方式,強化對特定非公務機關監督管理之責

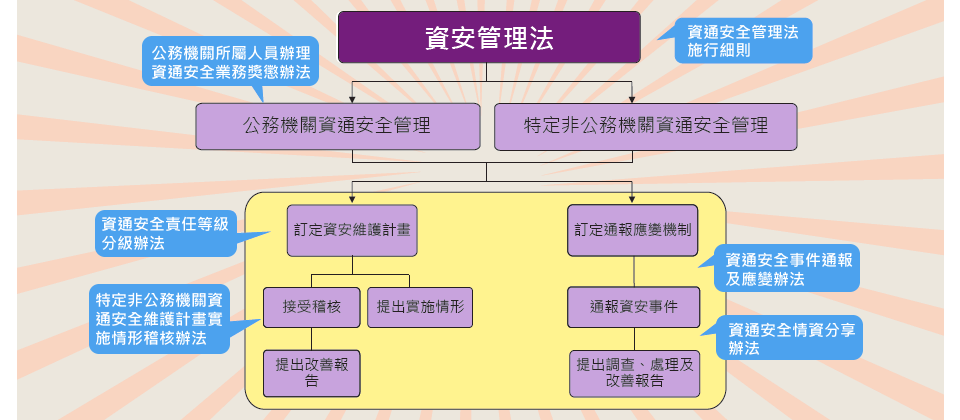

不論是公務機關或是特定非公務機關,「事前」都必須根據資安法施行細則來制定資安維護計畫,但後續相關的適法機關,就必須針對這份資安維護計畫,提出各自的施行狀況;並由主管機關、上級機關、監督機關或者是中央目的事業主管機關,針對該份計畫的執行程度,進行後續的稽核。簡宏偉認為,「事中」稽核最重要的目的,除了要確認整體計畫執行的符合程度,也可以提出「事後」相關的改善計畫。

他表示,公務機關只需要透過行政命令的方式,就可以進行相關稽核的要求與規範,「依法行政」是公務機關的本質;但對於特定非公務機關而言,為了不侵犯其相關的權力,一旦有任何的要求時,都必須制定相對應的法令才行。

為了強化主管機關對於特定非公務機關的監督與管理,也希望要協助這些特定非公務機關,可以及時發現資安維護計畫執行時的缺失,並適時進行修正。因此,行政院便透過制定《特定非公務機關資通安全維護計畫實施情形稽核辦法草案》,以現場實地查核的方式,稽核上述單位其資通安全維護計畫實施情況;一旦有發現缺失,受稽核機關也應該在指定時間內提出事後的改善報告;主管機關也可以要求受稽核機關在必要時,於指定時間內進行說明或調整。

資安情資分享應該避免營業秘密等資料外洩

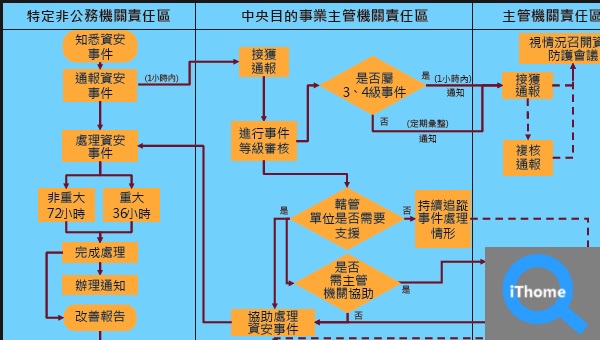

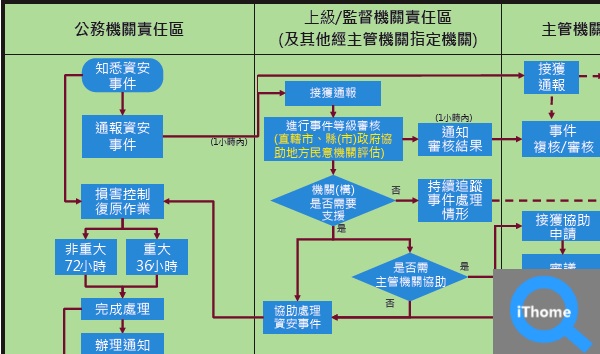

事前針對《資通安全事件通報級應變辦法草案》制定通報應變機制後,一旦事中爆發任何資安事件,就可以依照規範進行通報。

不過,這些資安事件所產生的情資,如果可以善加利用,不論是對上級機關或者是平行或是下級機關,甚至是產業或是其他國際合作等,都可能帶來加乘的效果。

曾經有資安專家邱銘彰(網路暱稱鳥人)表示,臺灣長期作為許多網軍練兵的場所,遭受到的各種惡意程式攻擊,反而成為臺灣最珍貴的天然資源,都有助於臺灣資安產業未來進一步的發展。

因此,簡宏偉認為,不論是各種惡意程式或是漏洞通報等資訊,都是寶貴的資安情資,可以針對不同機關之間甚至是國際間進行情資交換合作,不僅有助於資安事件的現前預防和事中處理,甚至對於事後鑑識都可以發揮重要的關鍵效益。

但他也強調,所有的資安情資分享的過程中,都必須避免各種營業秘密、個資或隱私資料的外洩事件,也必須確保所分享的資安情資,不會在未經授權的前提下,遭到不當存取、外洩或竄改。

資安治理逐步向上集中,以資安成熟度作為評量標準

資安法這6個子法,補足資安法母法更多的細節,提供更多明確可以執行的參考步驟與方法。但是,要完全參照這6個資安法子法的規範,逐步完成所有應該準備的文件和程序,也並不是一件容易的事情。

簡宏偉認為,所有公務與特定非公務機關面對時間規畫的待辦任務,可以從IT盤點、制定資通安全維護計畫、制定通報級應變辦法以及提報機關資安責任等級著手。

尤其是,資安治理的目標就是希望可以逐步將資安業務做到向上集中,簡宏偉指出,透過分級分類的概念,讓沒有人沒有錢的單位,可以慢慢將資訊、資安業務向上一級單位集中。

若從資安責任等級的公務和非公務機關的應辦事項來看,A級、B級和C級機關,資安管理都必須兼顧管理面、技術面以及相關的教育訓練,但D級機關,只需要做到技術面與認知與訓練的面向即可。

至於機關資安責任等級分級問題,簡宏偉建議,目前要做到IT盤點外,也必須定義核心業務,再來找出核心系統,以及進行營運衝擊分析(BIA)以及風險評鑑(RA),定義可以接受的風險後,就可以訂出機關的資安責任等級。

目前中央部會加上地方政府以及5院加上總統府,將近有70個機關單位,一般而言,上級加上中央目的事業主管機關通常會有表較多的資安資源,包括資安專責人力等。但以目前子法的規範,A級機關會有4個資安專職人力,B級機關會有2名資安專職人力,C級機關會有1個資安專責人力;至於特定非公務機關,因為要尊重公司營運的權力,並不強制規範是否要設置多少名資安人力。

「資安責任等級的訂定是最重要的,」簡宏偉說,未來相關稽核的目的不一樣,以前是偏重政策宣導性,以及管理面與技術;但未來,偏重資安治理,資安維護計畫強調的是完整性,基礎的運作是否符合維護計畫的規範,有法規遵循的概念在內,至少要做到依法行政、依法處理;另外也要針對資安維護計畫,要提出改善報告和相關的矯正措施。

在相關的資安人才培育上,可以參考「資安產業發展行動計畫」,但簡宏偉認為,臺灣資安發展現況,更適合用「資安成熟度」作為衡量的標準。其他的,對於資安產業的發展,他認為應該要看資安產業帶來的擴散效益,包括政府部門和特定非公務機關的關鍵基礎設施服務提供者等。

在2016年創造的資安產業產值大約3百多億元,如何產生「外溢效應」,從政府部門本身,外溢到關鍵基礎設施,再外溢到140萬家中小企業、2千家電商等,例如,可以透過產業一起進行團購資安服務等,都是可以參考的手段。

特定非公務機關資安事件通報應變流程

特定非公務機關一旦爆發資安事件,處理步驟和公務機關一樣,必須要1小時內,依照主管機關指定的方式,進行資安事件通報;如果是第一級或是第二級資安事件,主管機關在接獲通報8小時內進行資安事件等級的審核;若是第三級或是第四級資安事件,則必須在接獲通報2小時內完成。

資料來源:行政院資安處,2018年7月

資安情資分享方式一覽表

包括惡意程式或是系統漏洞,都是重要的資安情資,有效的情資分享可以做到事前預防,對於事中的事件處理,以及事後資安鑑識也都有幫助。但在情資分享時需注意,設計營業秘密或個資、隱私議題,原則不得分享;但如果法令有規定,或經當事人同意、去識別化後,例外就可以分享。

資料來源:行政院資安處,2018年7月

.png)

.jpg) Eric Krzyzosiak指出,GDPR上路之後,至少影響到230萬家歐洲企業,但根據非官方統計結果顯示,約僅有8%公司完成準備。鑑於超過99%公司都屬於人力不足、資源有限的中小企業,於是我們透過推出SGS GDPR Online服務的方式,以

Eric Krzyzosiak指出,GDPR上路之後,至少影響到230萬家歐洲企業,但根據非官方統計結果顯示,約僅有8%公司完成準備。鑑於超過99%公司都屬於人力不足、資源有限的中小企業,於是我們透過推出SGS GDPR Online服務的方式,以