5/30,一個陪同SGS到客戶端稽核的大熱天。

還是得打領帶!

2018年5月31日 星期四

2018年5月30日 星期三

用開源工具檢查主機漏洞 自建OpenVAS弱點掃描

原文http://www.netadmin.com.tw/article_content.aspx?sn=1603090001

完全免費開放且功能優異 取代已商業化Nessus地位

用開源工具檢查主機漏洞 自建OpenVAS弱點掃描

吳惠麟

本文將介紹一套在開源碼社群中頗富盛名的弱點掃描工具OpenVAS,可用來掃描主機系統,找出系統潛在的漏洞,讓管理者能夠儘早修補系統漏洞,進而降低主機系統被攻擊的機率。

在一般的認知中,利用防火牆、IDS(入侵偵測系統)等資安設備來防禦有心人士的惡意攻擊,似乎是做好資訊安全的不二法門。

但從另外一個角度思索,如果能在主機系統上的漏洞未被利用之前,管理者就能即時地檢查出漏洞並加以修補,相信對於降低主機系統的資安威脅將有極大的助益。

什麼是OpenVAS

說起開源碼社群中的弱點掃描軟體,相信有經驗的讀者,腦海浮現的應該是Nessus軟體。過去Nessus挾其免費及優異的特性,而成為開源碼社群中弱點掃描工具的首選。但好景不常,後來Nessus軟體因故轉變成商業軟體。也因此,而有了OpenVAS軟體的誕生,它採用GPL版權宣告,可視為Nessus在開源碼社群中的衍生,可用來取代Nessus軟體。OpenVAS全名是Open Vulnerability Assessment System,官方網址為「http://www.openvas.org/」。以下開始介紹OpenVAS軟體,先來說明OpenVAS的架構圖,如圖1所示。

基本上,OpenVAS將架構分成Server端(伺服器端主要用來執行掃描工作及儲存掃描紀錄之用)以及Client端(使用者端,主要提供給使用者操作),其中Client端提供以下兩種介面操作:

·openvas cli:此為文字介面的操作模式,使 用時必須以指令的方式下達O.M.P指令(全名為OpenVAS Management Protocol,在此使用的版本為6.0,詳細的內容可參考網址「http://www.openvas.org/omp-6-0.html」)至OpenVAS Manager(以下簡稱為O.M)。通常都是利用O.M.P指令來設定進行掃描工作時所需要的重要參數,例如被掃描主機的IP採用何種掃描模式進行掃描,在掃描完成後取得掃描結果等相關資訊。

· GSA:網頁介面的操作模式,提供一個獨立的網站 伺服器(microhttpd,預設服務埠為9392)給使用者設定O.M.P指令之用。

Client端程式的功能主要是設定O.M.P指令給位於Server端的服務來進行掃描,在簡單說明完Client端的程式後,接著說明在Server端運作的程式,如下所述:

· OpenVAS Manager(O.M):主要是用來接收 由Client端程式所設定的O.M.P指令以及管理掃描工作或掃描結果等資訊,並負責與OpenVAS Scanner以O.T.P(openvas-transfer-protocol)溝通。簡單來說,O.M在整個OpenVAS架構內即為管理中心的角色。關於openvas-transfer-protocol詳細的通訊協定,可參考網址「http://www.openvas.org/compendium/openvas-transfer-protocol.html」,此通訊協定通常是用來設定啟動或停止掃描作業等重要事項。

· OpenVAS Scanner(以下簡稱為O.S):實際對 掃描對象進行掃描,在收到啟動掃描的指令後,O.S即會根據nvts(OpenVAS的弱點資料庫)的資訊對目標主機進行掃描,在掃描完成後,就會產生相關的掃描報表。nvts採用NASL語言撰寫而成,詳細弱點資訊可參考網址「http://www.openvas.org/openvas-nvt-feed.html」的說明。

說明過OpenVAS整體的架構後,接下來將以原始碼編譯的方式安裝OpenVAS(所安裝的版本為8)。在本文中所使用的作業系統環境為CentOS 7,可至OpenVAS官方網站下載原始碼,原始碼說明如表1所示。

表1 相關原始碼說明

在安裝OpenVAS前,必須先安裝OpenVAS所需的套件,以下為相關重要的套件,但因個別環境不同,可能還必須安裝其他套件,按照訊息的指示安裝即可。接著,執行下列指令進行安裝(#之後為註解說明):

在完成安裝前置套件之後,繼續安裝OpenVAS的主程式。

但從另外一個角度思索,如果能在主機系統上的漏洞未被利用之前,管理者就能即時地檢查出漏洞並加以修補,相信對於降低主機系統的資安威脅將有極大的助益。

什麼是OpenVAS

說起開源碼社群中的弱點掃描軟體,相信有經驗的讀者,腦海浮現的應該是Nessus軟體。過去Nessus挾其免費及優異的特性,而成為開源碼社群中弱點掃描工具的首選。但好景不常,後來Nessus軟體因故轉變成商業軟體。也因此,而有了OpenVAS軟體的誕生,它採用GPL版權宣告,可視為Nessus在開源碼社群中的衍生,可用來取代Nessus軟體。OpenVAS全名是Open Vulnerability Assessment System,官方網址為「http://www.openvas.org/」。以下開始介紹OpenVAS軟體,先來說明OpenVAS的架構圖,如圖1所示。

| ▲圖1 OpenVAS架構示意圖。 |

基本上,OpenVAS將架構分成Server端(伺服器端主要用來執行掃描工作及儲存掃描紀錄之用)以及Client端(使用者端,主要提供給使用者操作),其中Client端提供以下兩種介面操作:

·openvas cli:此為文字介面的操作模式,使 用時必須以指令的方式下達O.M.P指令(全名為OpenVAS Management Protocol,在此使用的版本為6.0,詳細的內容可參考網址「http://www.openvas.org/omp-6-0.html」)至OpenVAS Manager(以下簡稱為O.M)。通常都是利用O.M.P指令來設定進行掃描工作時所需要的重要參數,例如被掃描主機的IP採用何種掃描模式進行掃描,在掃描完成後取得掃描結果等相關資訊。

· GSA:網頁介面的操作模式,提供一個獨立的網站 伺服器(microhttpd,預設服務埠為9392)給使用者設定O.M.P指令之用。

Client端程式的功能主要是設定O.M.P指令給位於Server端的服務來進行掃描,在簡單說明完Client端的程式後,接著說明在Server端運作的程式,如下所述:

· OpenVAS Manager(O.M):主要是用來接收 由Client端程式所設定的O.M.P指令以及管理掃描工作或掃描結果等資訊,並負責與OpenVAS Scanner以O.T.P(openvas-transfer-protocol)溝通。簡單來說,O.M在整個OpenVAS架構內即為管理中心的角色。關於openvas-transfer-protocol詳細的通訊協定,可參考網址「http://www.openvas.org/compendium/openvas-transfer-protocol.html」,此通訊協定通常是用來設定啟動或停止掃描作業等重要事項。

· OpenVAS Scanner(以下簡稱為O.S):實際對 掃描對象進行掃描,在收到啟動掃描的指令後,O.S即會根據nvts(OpenVAS的弱點資料庫)的資訊對目標主機進行掃描,在掃描完成後,就會產生相關的掃描報表。nvts採用NASL語言撰寫而成,詳細弱點資訊可參考網址「http://www.openvas.org/openvas-nvt-feed.html」的說明。

說明過OpenVAS整體的架構後,接下來將以原始碼編譯的方式安裝OpenVAS(所安裝的版本為8)。在本文中所使用的作業系統環境為CentOS 7,可至OpenVAS官方網站下載原始碼,原始碼說明如表1所示。

表1 相關原始碼說明

在安裝OpenVAS前,必須先安裝OpenVAS所需的套件,以下為相關重要的套件,但因個別環境不同,可能還必須安裝其他套件,按照訊息的指示安裝即可。接著,執行下列指令進行安裝(#之後為註解說明):

在完成安裝前置套件之後,繼續安裝OpenVAS的主程式。

筆者習慣將以原始碼編譯的套件安裝在某個目錄中,便於日後要移除此套件時,僅需將該目錄刪除即可,因此如下指令若有CMAKE_INSTALL_PREFIX參數,即表示將編譯完成的檔案安裝至該目錄:

安裝openvas-libraries-8.0.5

安裝openvas-scanner-5.0.4

安裝openvas-manager-6.0.6

安裝openvas-cli-1.4.3

完成安裝作業後,可參考表2的說明,其中介紹了OpenVAS所提供的主要執行程式。

表2 OpenVAS主要執行程式說明

編譯好OpenVAS相關程式之後,接下來要產生OpenVAS所需要的伺服器憑證。

執行openvas-mkcert後,系統會詢問憑證的有效期限、所在國家別等相關資訊(使用預設即可),最後就會產生相關伺服器憑證,如圖2所示。

產生OpenVAS伺服器憑證後,再來就是要產生OpenVAS所需的使用者憑證。執行openvas-mkcert-client,就如同openvas-mkcert一樣,也會詢問憑 證的有效期限、所在國家別等資訊(使用預設即可)。

執行後,在「/tmp」目錄下就會多一個目錄名稱類似「openvas-mkcert-client.XXXX」的目錄,該目錄內就會有使用者憑證,檔名為「key_om.pem」和「cert_om.pem」,然後複製此兩檔案至以下的相對位置:

最後,將NVTS(弱點資料庫)更新到最新的狀態,執行如下指令:

更新完成後,即可啟動O.S伺服器,執行以下指令:

成功啟動後,如果第一次使用OpenVAS,必須使用openvasmd管理程式重新建立一個新的資料庫(使用SQLite資料庫,用來儲存弱點資料庫或掃描結果等資訊),因此接著使用如下的指令:

如果順利執行成功,就會產生一個檔案型的資料庫,此檔案會位於「/usr/local/openvas/var/lib/openvas/mgr/tasks.db」。在tasks.db內就會以資料庫的方式儲存OpenVAS相關資料,例如NVTS(弱點資料庫)存放在名稱為「nvts」的資料庫表格(Table)。如果想要查詢NVTS的資訊,可用如下指令查詢(本例為查詢NVTS的個數,如圖3所示個數為43955):

最後,利用openvasmd產生一組連接掃描伺服器所要使用的帳號及密碼,如圖4所示,這裡產生一組名稱為「test」的帳號,執行成功後會預設一組密碼:

到這裡已成功建立OpenVAS的執行環境,接著說明如何使用OpenVAS來執行掃描作業。

使用OpenVAS

為了讓大家能夠更了解OpenVAS的運作方式,在本文中,筆者將使用文字介面的操作程式omp來實際說明如何執行一個掃描作業。

首先,說明在OpenVAS架構中所定義的名詞:

·targetid:OpenVAS針對每個主機都會給予一個獨一無二的編號,而不是以IP或主機名稱來識別。一個targetid未必只能對應一台主機,可設定對應多台主機。

·taskid:OpenVAS將每個掃描工作均視為一個工作(Task)並給予獨一無二的編號。

·reportid:在掃描完成後,OpenVAS會產生相關的報表,並給予唯一的編號。

·formatid:OpenVAS提供了多種的報表格式(例如HTML、XML、PDF等),並針對每種報表格式給予一個唯一的編號。

安裝openvas-libraries-8.0.5

安裝openvas-scanner-5.0.4

安裝openvas-manager-6.0.6

安裝openvas-cli-1.4.3

完成安裝作業後,可參考表2的說明,其中介紹了OpenVAS所提供的主要執行程式。

表2 OpenVAS主要執行程式說明

編譯好OpenVAS相關程式之後,接下來要產生OpenVAS所需要的伺服器憑證。

執行openvas-mkcert後,系統會詢問憑證的有效期限、所在國家別等相關資訊(使用預設即可),最後就會產生相關伺服器憑證,如圖2所示。

| ▲圖2 產生相關伺服器憑證。 |

產生OpenVAS伺服器憑證後,再來就是要產生OpenVAS所需的使用者憑證。執行openvas-mkcert-client,就如同openvas-mkcert一樣,也會詢問憑 證的有效期限、所在國家別等資訊(使用預設即可)。

執行後,在「/tmp」目錄下就會多一個目錄名稱類似「openvas-mkcert-client.XXXX」的目錄,該目錄內就會有使用者憑證,檔名為「key_om.pem」和「cert_om.pem」,然後複製此兩檔案至以下的相對位置:

最後,將NVTS(弱點資料庫)更新到最新的狀態,執行如下指令:

更新完成後,即可啟動O.S伺服器,執行以下指令:

成功啟動後,如果第一次使用OpenVAS,必須使用openvasmd管理程式重新建立一個新的資料庫(使用SQLite資料庫,用來儲存弱點資料庫或掃描結果等資訊),因此接著使用如下的指令:

如果順利執行成功,就會產生一個檔案型的資料庫,此檔案會位於「/usr/local/openvas/var/lib/openvas/mgr/tasks.db」。在tasks.db內就會以資料庫的方式儲存OpenVAS相關資料,例如NVTS(弱點資料庫)存放在名稱為「nvts」的資料庫表格(Table)。如果想要查詢NVTS的資訊,可用如下指令查詢(本例為查詢NVTS的個數,如圖3所示個數為43955):

| ▲圖3 查詢NVTS的個數。 |

最後,利用openvasmd產生一組連接掃描伺服器所要使用的帳號及密碼,如圖4所示,這裡產生一組名稱為「test」的帳號,執行成功後會預設一組密碼:

| ▲ 圖4 利用openvasmd產生一組連接掃描伺服器所要使用的帳號及密碼。 |

到這裡已成功建立OpenVAS的執行環境,接著說明如何使用OpenVAS來執行掃描作業。

使用OpenVAS

為了讓大家能夠更了解OpenVAS的運作方式,在本文中,筆者將使用文字介面的操作程式omp來實際說明如何執行一個掃描作業。

首先,說明在OpenVAS架構中所定義的名詞:

·targetid:OpenVAS針對每個主機都會給予一個獨一無二的編號,而不是以IP或主機名稱來識別。一個targetid未必只能對應一台主機,可設定對應多台主機。

·taskid:OpenVAS將每個掃描工作均視為一個工作(Task)並給予獨一無二的編號。

·reportid:在掃描完成後,OpenVAS會產生相關的報表,並給予唯一的編號。

·formatid:OpenVAS提供了多種的報表格式(例如HTML、XML、PDF等),並針對每種報表格式給予一個唯一的編號。

首先啟動OpenVAS執行環境,執行下列指令:

在執行完畢後,可利用「ps aux | grep openvas」指令來檢查是否啟動成功。要注意的是,由於openvassd在啟動時需載入NVTS的資訊,所以必須等到完全載入NVTS的資訊後才可進行掃描,如圖5所示。

啟動完成後,基本上要完成一個掃描工作(Task)需經過下列步驟。在此將以omp程式來執行O.M.P指令(以XML形式下達指令,這裡僅說明基本指令)。首先必須產生欲掃描主機(以下簡稱為target)的targetID,由於OpenVAS是以targetID來辨別各台主機,所以要先將個別主機轉換成targetID。假設target的IP為140.117.100.5,而產生targetID的指令如下:

如圖6所示,已成功地新建一個IP為140.117.100.5的TARGETID,其targetid為「69b3b79a-97a0-4e2a-92b5-e6505ca3a0d8」。

如果想要知道目前有多少的targetID資訊,則執行如圖7所示的指令:

緊接著,新建欲對此targetID進行掃描的工作(Task)並產生相對應的taskID,建立指令如下:

其中要特別說明的掃描組態ID(configID),所謂的掃描組態指的是用什麼模式進行掃描,例如快速掃描、完整掃描等模式等。在OpenVAS裡預設有下列掃描模式,如圖8所示。

一般預設掃描會使用「Full and very deep」模式,因此執行如圖9所示的建立掃描作業指令:

成功建立掃描作業之後,就會回傳taskID資訊。也可以利用「omp -u [使用者名稱] -w [使用者帳 號] –G」指令來取得目前的掃描作業狀態,如圖10 所示。

其中執行狀態表示目前此工作(Task)的狀態,OpenVAS將執行狀態定義成如下的狀態:

·New:表示新建的掃描工作,尚未開始執行掃描。

·running:表示掃描工作正在執行中,並會顯示目前執行的進度。

·Done:表示掃描工作已執行完畢。

在建立掃描工作之後,接下來即可啟動掃描作業,如圖11所示。圖中的指令分為兩個部分,第一個指令為啟動該掃描工作的指令,在此啟動掃描成功後,就會回覆報表編號(reportID),此編號可用來取得後續掃描的結果。在啟動掃描工作後,可利用如圖11所示的第二個部分指令查看該掃描工作目前掃描的進度。

當掃描完成後,可利用報表編號(reportID)的編號來取得相對應的報表,OpenVAS提供了多種不同的報表格式,例如HTML、PDF、XML等。可使用如圖12中的指令來取得支援的格式(目前支援10餘種格式)及格式編號(format_id)。

如表3所示,這裡僅列出常用的報表格式及其報表編號(formatID)。

表3 常用的報表格式及其報表編號

以輸出HTML格式的掃描報表為例,如圖13中的指令表示要輸出HTML格式的掃描報表,並且將其儲存至 「/tmp/test.html」檔案(report_id為所需的報表編號,format_id為報表的輸出格式,在此為HTML格式)。

成功執行後,掃描報表就會儲存到「/tmp/test.html」檔案內,在此要特別提醒的是,在輸出為HTML格式的情況下,OpenVAS會將此輸出的檔案以base64編碼加密,使用者必須自行以base64的解碼解開,然後就會得到如圖14所示之HTML格式的掃描報表。

進行至此,一個完整的弱點掃描系統即告完成!

<本文作者:吳惠麟,多年資安經驗,喜好利用開源碼建構相關解決方案,著有「資訊安全原理與實驗」等書。>

在執行完畢後,可利用「ps aux | grep openvas」指令來檢查是否啟動成功。要注意的是,由於openvassd在啟動時需載入NVTS的資訊,所以必須等到完全載入NVTS的資訊後才可進行掃描,如圖5所示。

| ▲圖5 完全載入NVTS資訊後開始掃描。 |

啟動完成後,基本上要完成一個掃描工作(Task)需經過下列步驟。在此將以omp程式來執行O.M.P指令(以XML形式下達指令,這裡僅說明基本指令)。首先必須產生欲掃描主機(以下簡稱為target)的targetID,由於OpenVAS是以targetID來辨別各台主機,所以要先將個別主機轉換成targetID。假設target的IP為140.117.100.5,而產生targetID的指令如下:

如圖6所示,已成功地新建一個IP為140.117.100.5的TARGETID,其targetid為「69b3b79a-97a0-4e2a-92b5-e6505ca3a0d8」。

| ▲圖6 產生targetID。 |

如果想要知道目前有多少的targetID資訊,則執行如圖7所示的指令:

| ▲圖7 查詢現有的targetID資訊。 |

緊接著,新建欲對此targetID進行掃描的工作(Task)並產生相對應的taskID,建立指令如下:

其中要特別說明的掃描組態ID(configID),所謂的掃描組態指的是用什麼模式進行掃描,例如快速掃描、完整掃描等模式等。在OpenVAS裡預設有下列掃描模式,如圖8所示。

| ▲圖8 有預設掃描模式可供挑選。 |

一般預設掃描會使用「Full and very deep」模式,因此執行如圖9所示的建立掃描作業指令:

| ▲圖9 建立掃描作業。 |

成功建立掃描作業之後,就會回傳taskID資訊。也可以利用「omp -u [使用者名稱] -w [使用者帳 號] –G」指令來取得目前的掃描作業狀態,如圖10 所示。

| ▲圖10 取得目前的掃描作業狀態。 |

其中執行狀態表示目前此工作(Task)的狀態,OpenVAS將執行狀態定義成如下的狀態:

·New:表示新建的掃描工作,尚未開始執行掃描。

·running:表示掃描工作正在執行中,並會顯示目前執行的進度。

·Done:表示掃描工作已執行完畢。

在建立掃描工作之後,接下來即可啟動掃描作業,如圖11所示。圖中的指令分為兩個部分,第一個指令為啟動該掃描工作的指令,在此啟動掃描成功後,就會回覆報表編號(reportID),此編號可用來取得後續掃描的結果。在啟動掃描工作後,可利用如圖11所示的第二個部分指令查看該掃描工作目前掃描的進度。

| ▲圖11 啟動掃描作業,並查看目前的掃描進度。 |

當掃描完成後,可利用報表編號(reportID)的編號來取得相對應的報表,OpenVAS提供了多種不同的報表格式,例如HTML、PDF、XML等。可使用如圖12中的指令來取得支援的格式(目前支援10餘種格式)及格式編號(format_id)。

| ▲圖12 取得支援的格式以及格式編號。 |

如表3所示,這裡僅列出常用的報表格式及其報表編號(formatID)。

表3 常用的報表格式及其報表編號

以輸出HTML格式的掃描報表為例,如圖13中的指令表示要輸出HTML格式的掃描報表,並且將其儲存至 「/tmp/test.html」檔案(report_id為所需的報表編號,format_id為報表的輸出格式,在此為HTML格式)。

| ▲ 圖13 輸出HTML格式的掃描報表,並儲存至「/tmp/test.html」檔案。 |

成功執行後,掃描報表就會儲存到「/tmp/test.html」檔案內,在此要特別提醒的是,在輸出為HTML格式的情況下,OpenVAS會將此輸出的檔案以base64編碼加密,使用者必須自行以base64的解碼解開,然後就會得到如圖14所示之HTML格式的掃描報表。

| ▲圖14 製作出HTML格式的掃描報表。 |

進行至此,一個完整的弱點掃描系統即告完成!

<本文作者:吳惠麟,多年資安經驗,喜好利用開源碼建構相關解決方案,著有「資訊安全原理與實驗」等書。>

Nessus 弱點掃描工具

Nessus® 為業界部署最廣泛的漏洞與系統設定評估產品。Nessus 可以進行高速探索、系統設定稽核、資產剖析、敏感性資料探索、修補程式管理整合和漏洞分析。Tenable 的漏洞研究團隊準確的依據環境需求,提供不斷更新的資料庫 (plugins),目前已支援超過 59,000 個漏洞和系統設定檢查。Nessus 能擴展並適用於最大型的企業環境,而且部署十分容易。

Nessus 至今已獲超過一千萬人下載,在資訊安全和法規遵循產品中,獲得眾多專業人士認可。

Nessus 至今已獲超過一千萬人下載,在資訊安全和法規遵循產品中,獲得眾多專業人士認可。

Nessus 功能特色

- 精確且高速的 IT 資產探索法規稽核:FFIEC、FISMA、CyberScope Reporting Protocol、GLBA、HIPAA/HITECH、NERC、PCI、SCAP、SOX

- 系統設定稽核:CERT、CIS、COBIT/ITIL、DISA STIG、FDCC、IBM iSeries、ISO、NIST、NSA

- 修補程式稽核:包括與 IBM ® TEM for Patch Management、Microsoft® SCCM 和 WSUS 、Red Hat® Network Satellite Server 以及 VMware® Go 整合的修補程式管理

- 工業控制系統稽核:SCADA 系統、裝置和應用程式

- 敏感性資料稽核:信用卡資料、個人資訊 ( 身份證號碼、電話號碼…等) 和智慧產權資料

- 行動裝置稽核:可列出 iOS 、Android™ 和 Windows Phone 等連網行動裝置並且偵測出行動裝置的漏洞

- 針對以下項目的漏洞掃描: - 網路裝置:Juniper、Cisco、Palo Alto Networks、防火牆、印表機等

- 虛擬主機:VMware ESX、ESXi、vSphere、vCenter

- 作業系統:Windows、Mac、Linux、Solaris、BSD、Cisco iOS、IBM iSeries

- 資料庫:Oracle、SQL Server、MySQL、DB2、Informix/DRDA、PostgreSQL

- Web 應用程式:Web 伺服器、網路服務、OWASP 漏洞 - 入侵偵測:病毒、惡意軟體、後門程式與受到殭屍網路感染之系統通訊的主機、連結至惡意內容的網路服務

- IPv4/IPv6 混合式網路 - 認證掃描可偵測本機漏洞與狀況

- 非認證網路式掃描可找到新主機與漏洞

主要效益

- 輕易客製化以達到企業不同的需求

- 彈性部署、掃描和報告

- Nessus 可透過電子郵件通知掃描結果、漏洞修復建議

- 漏洞修改 - 迅速且全面性的安全評估

- Nessus 可整合修補程式管理系統 (patch managementsystems)更清楚且有 效的識別系統狀態

- 提供尚未安裝的修補程式清單有效降低網路威脅、漏洞、合規和稽核風險

- 掃瞄後以附件方式自動寄出分析結果 - 低建置成本- 可掃描無限的 IP 數量、並且無次數限制- Nessus 包括了軟體更新、合規和稽核檔案的線上下載並且享有原廠技術服務

- 自動的漏洞資料庫更新可利用瀏覽器隨時隨地連接到Nessus

Nessus 的優勢

市場上有眾多的漏洞掃描軟體,但有百萬個使用者選擇 Nessus,因為:

- 高度精確的掃描和極低的誤報率

- 最完整的掃描能力和功能

- 可擴展到數百、數千個系統

- 易於部署和維護低成本的管理和操作

部署和管理

- 彈性靈活的部署:可透過軟體、硬體、虛擬平台或是服務方式部署

- 不需要安裝代理程式,容易部署和維護

- 以瀏覽器就能完成的安裝精靈透過 Nessus 的介面進行設定和管理

- 可使用內建掃描範本,或使用眾多外掛程式篩選工具輕鬆建立掃描政策

- 可設定掃描排程,執行一次性或定期定時掃描 - 依據嚴重性將風險報告區分為五大類別:消息性風險、低度風險、中度風險、高度風險、重大風險

報告和管理

- 靈活的報表制訂:可依漏洞、主機名稱…等條件自行定義報表,亦可依掃描結果編排自有格式的報告

- 提供原生 (XML)、PDF (需要在 Nessus 伺服器上安裝Oracle Java)、CSV 及 HTML 報告格式 - 可將掃描結果寄送給指定人員,並提供修復建議及掃描改進方案

Nessus 部署方式

Nessus 是以設備來做軟體授權,安裝 Nessus scanner 的主機需要擁有有效的授權,其中包括:支持無限 IP 掃描內部和外部 IP 地址,可以訪問所有的漏洞資料庫和稽核政策,免費的漏洞更新和技術支援。

Nessus Perimeter Service™ 結合 Tenable PCI 掃描服務:

Nessus Perimeter Service 是 Tenable 的專業人員,以服務的方式提供客戶針對 Internet IP 和 web 應用程式進行漏洞掃描的稽核,並驗證 PCI 的合規事項。

Nessus Perimeter Service 的客戶同樣享有 Nessus 的軟體授權,包括:不限 IP 數量可掃描外部 IP、PCI 稽核服務、漏洞資料庫的更新和技術支援服務。

Nessus Perimeter Service 是 Tenable 的專業人員,以服務的方式提供客戶針對 Internet IP 和 web 應用程式進行漏洞掃描的稽核,並驗證 PCI 的合規事項。

Nessus Perimeter Service 的客戶同樣享有 Nessus 的軟體授權,包括:不限 IP 數量可掃描外部 IP、PCI 稽核服務、漏洞資料庫的更新和技術支援服務。

Nessus 稽核方案

Tenable 提供 Nessus 訓練與認證給初步使用 Nessus 的使用者,協助他們熟悉並且將 Nessus 效益發揮到最大。Tenable 集合多項 Nessus 稽核人員方案,其內容結合 Nessus PerimeterService、Nessus 或上述兩項,搭配 Nessus 網上課程與認證考試。

模組化架構

Tenable 的模組化架構可以讓 Nessus 的用戶升級到 TenableSecurity Center Continues View。Nessus 掃描程式可以輕易的整合下列三個 Tenable 模組:

- Tenable SecurityCenter™:集中管理的智慧型企業主控台,可管理無限的 Nessus 掃描程式,持續監控企業中安全和合規的要求。

- Tenable Log Correlation Engine™:彙總、正規化、相互關聯及分析事件日誌資料,並運用 SecurityCenter 自動相互關聯資安事件與漏洞。

- Tenable Passive Vulnerability Scanner™:持續即時監控網路的異常活動、資產的變化和漏洞造成的威脅,包括來自行動裝置的威脅。

2018年5月28日 星期一

轉貼:淺談最新國際標準─個資管理系統PIMS之標準與應用

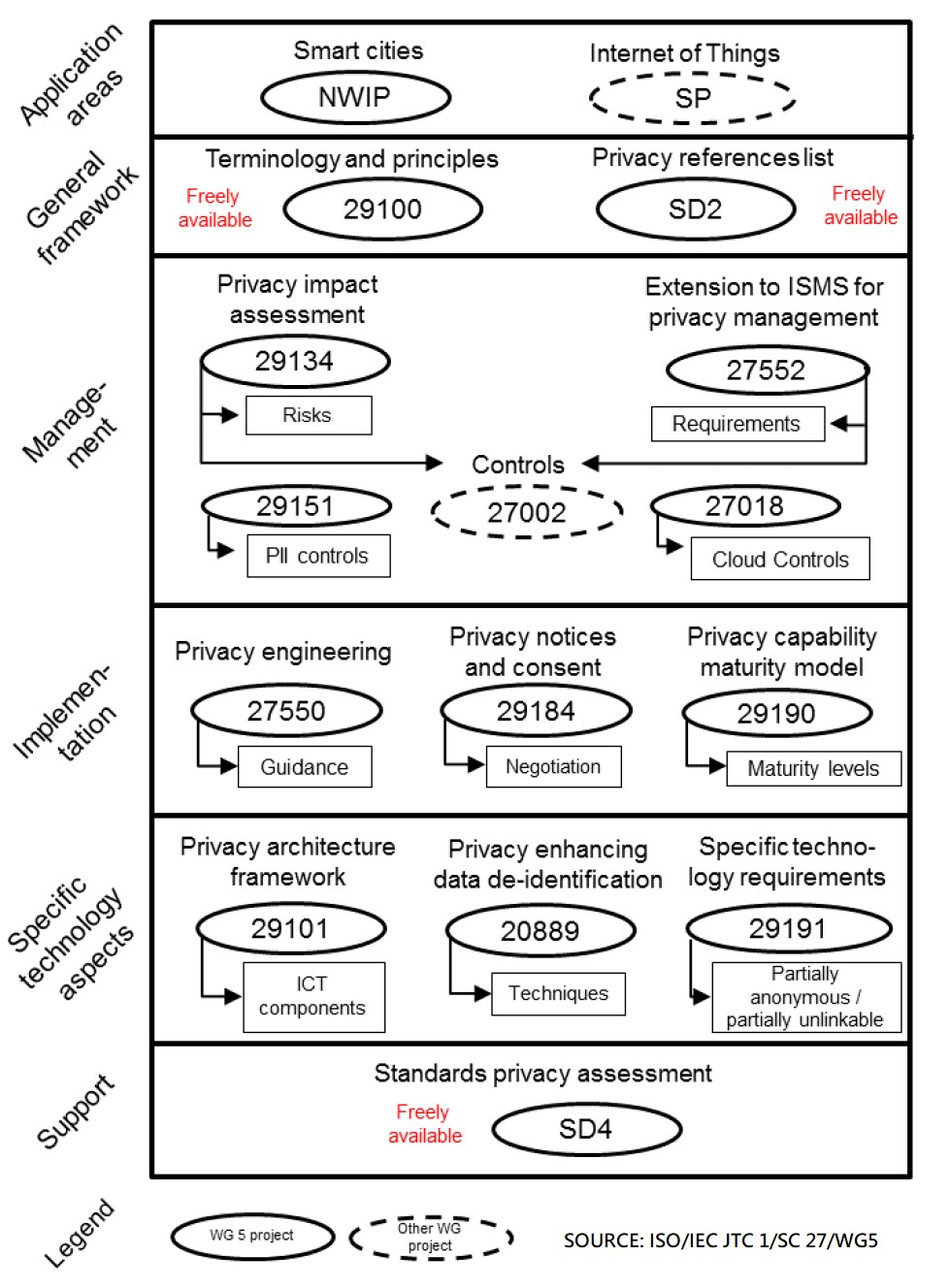

採用ISO/IEC 27001國際標準建立資訊安全管理系統(ISMS)比採用單一國家或特定行業標準更具公信力,並可獲得世界各國認可已是不爭的事實;惟 ISO國際組織最新推動的一系列的個資保護與管理國際標準,尚未被大眾所熟知。本文將說明如何應用ISO國際標準來推動個資保護與管理,實作隱私衝擊評鑑方法,進而實施國際間廣泛認可的個資管理系統驗證。當您的組織已使用其它(國家)個資管理標準且面臨轉版抉擇時,ISO個資管理標準將是您的不二選擇。個資保護與管理的ISO國際標準發展 ISO在2011年發展出ISO 29100隱私權框架,並陸續發展出ISO 29191部分匿名及部分去連結鑑別之要求事項、ISO 29101隱私權架構框架(Privacy architecture framework),並於2017年發展出全球首個適用於一般組織的隱私衝擊評鑑的國際標準「ISO 29134:隱私衝擊評鑑指引(Guidelines for privacy impact assessment)」,以及適用於所有類型組織的個資保護控制措施的國際標準「ISO 29151:個人可識別資訊保護實務(Code of practice for personally identifiable information protection) 」,前述標準均可進行特定領域(sector-Specific)的延伸驗證。目前仍持續發展相關國際標準,如:ISO 27552 Enhancement to ISO/IEC 27001 for privacy management – Requirements就是因應國際間的個資管理需求(如: 歐盟GDPR)而生的。(如圖一)

圖一:ISO國際組織推動的個資保護與管理國際標準

個資管理系統

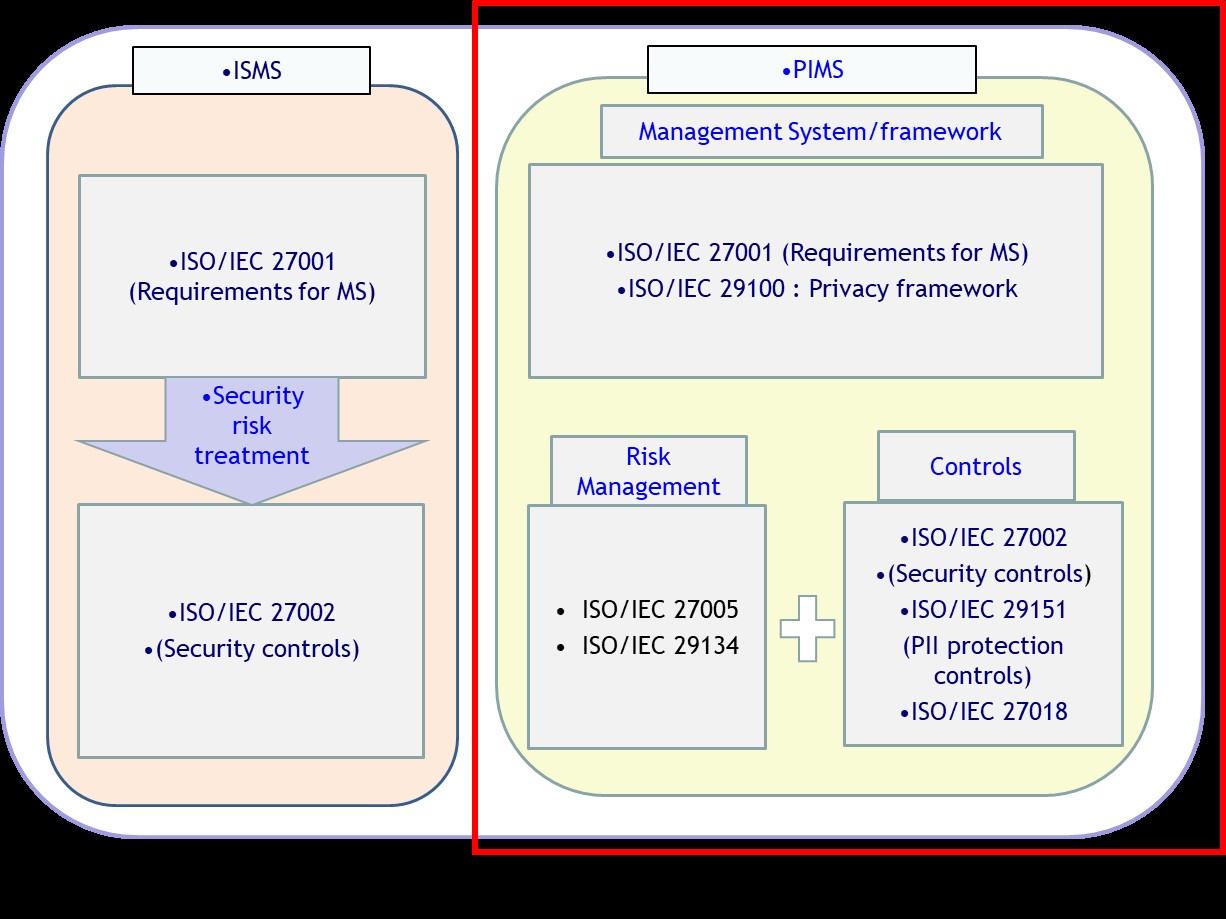

為利於各類型組織將個資保護與管理與資安管理整合,ISO國際組織建議以ISO 27001及ISO 29100為基礎,建立個資管理系統(PIMS),可共同使用單一管理系統,資訊安全風險的識別與管理採用ISO 27005(與ISO 31000相校準)、個資(隱私)風險評鑑則加入ISO29134隱私衝擊評鑑指引、風險處理選用ISO 27002(資訊安全)及ISO 29151 (個資保護)的控制措施與實作指引,以符合組織的風險接受準則。若組織有特別的考量,ISMS與PIMS仍可個別存在運行,但可使用共同的方法並相互連結。

個資管理系統之驗證機制

個資管理系統之驗證機制,是以ISO 27001延伸驗證的方式實施,ISO 27001延伸驗證除了補強原先ISO 27001+ISO27002的不足外,亦可有效加強組織對於資訊安全實作的深度及廣度。ISO 27001延伸驗證依據ISO 27009 Sector-specific application of ISO/IEC 27001-Requirements特定領域應用ISO/IEC 27001的要求,個資管理系統之驗證即為個資的特定領域PIMS-Specific的延伸驗證。

ISO/CNS 27001:2013標準附錄A中,其各項控制目標及控制措施並未盡列出,可能需要額外之控制目標及控制措施。對此,ISO標準已識別出個資保護的控制措施,以ISO 29151對應個資風險;ISO 27006:2015資訊安全管理系統驗證機構認證規範中也揭示經鑑別適用之特定標準,亦可列入驗證文件,顯示出ISO對於以ISO27001為基礎的特定領域延伸驗證(依據ISO27009)有著完整的佈局。

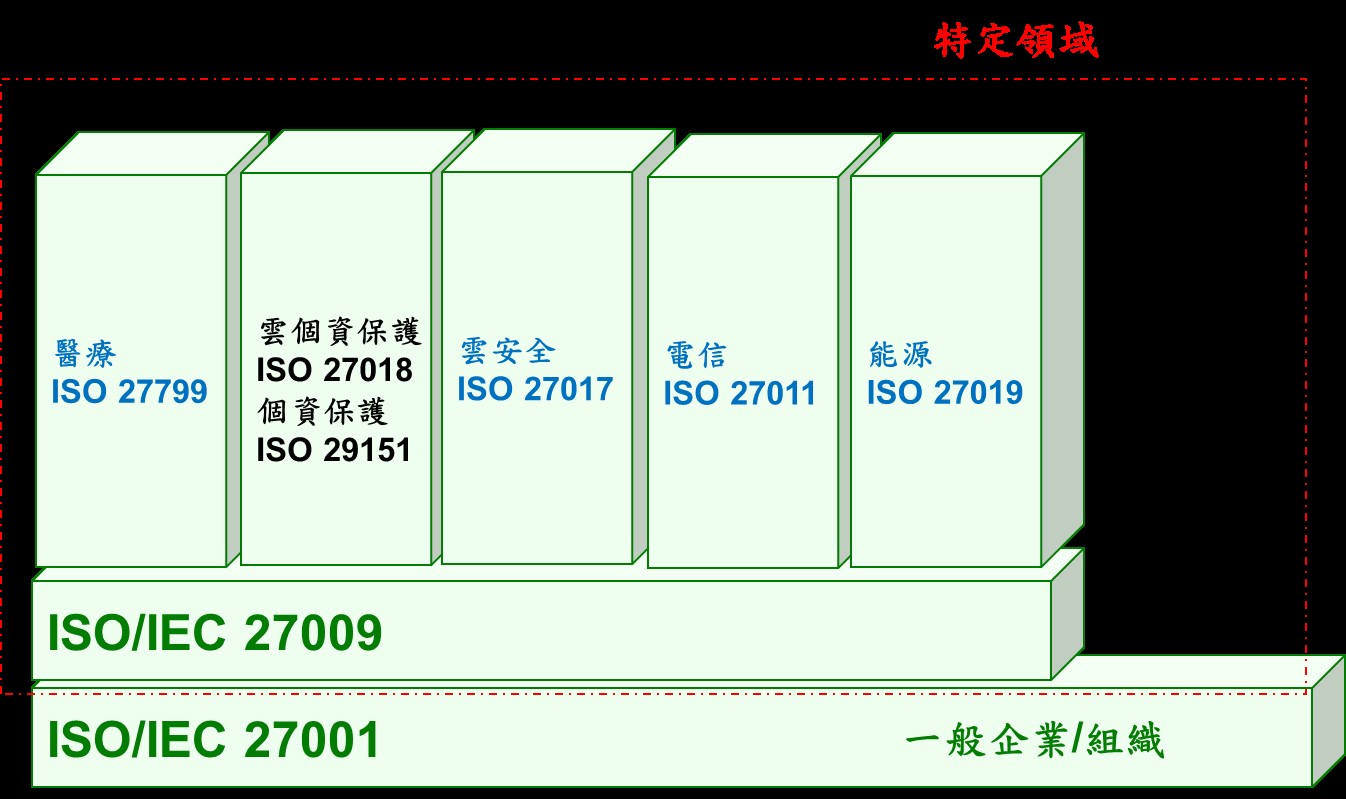

其他ISO 27001延伸驗證機制 除了個資保護ISO 29151採用ISO 27001延伸驗證機制的方式實施外,還有很多其它特定領域的安全管理也採用類似的方式(如圖二)。

為利於各類型組織將個資保護與管理與資安管理整合,ISO國際組織建議以ISO 27001及ISO 29100為基礎,建立個資管理系統(PIMS),可共同使用單一管理系統,資訊安全風險的識別與管理採用ISO 27005(與ISO 31000相校準)、個資(隱私)風險評鑑則加入ISO29134隱私衝擊評鑑指引、風險處理選用ISO 27002(資訊安全)及ISO 29151 (個資保護)的控制措施與實作指引,以符合組織的風險接受準則。若組織有特別的考量,ISMS與PIMS仍可個別存在運行,但可使用共同的方法並相互連結。

個資管理系統之驗證機制

個資管理系統之驗證機制,是以ISO 27001延伸驗證的方式實施,ISO 27001延伸驗證除了補強原先ISO 27001+ISO27002的不足外,亦可有效加強組織對於資訊安全實作的深度及廣度。ISO 27001延伸驗證依據ISO 27009 Sector-specific application of ISO/IEC 27001-Requirements特定領域應用ISO/IEC 27001的要求,個資管理系統之驗證即為個資的特定領域PIMS-Specific的延伸驗證。

ISO/CNS 27001:2013標準附錄A中,其各項控制目標及控制措施並未盡列出,可能需要額外之控制目標及控制措施。對此,ISO標準已識別出個資保護的控制措施,以ISO 29151對應個資風險;ISO 27006:2015資訊安全管理系統驗證機構認證規範中也揭示經鑑別適用之特定標準,亦可列入驗證文件,顯示出ISO對於以ISO27001為基礎的特定領域延伸驗證(依據ISO27009)有著完整的佈局。

其他ISO 27001延伸驗證機制 除了個資保護ISO 29151採用ISO 27001延伸驗證機制的方式實施外,還有很多其它特定領域的安全管理也採用類似的方式(如圖二)。

圖二:ISO 27001延伸驗證機制

目前國際各大企業 Microsoft、Amazon、Dropbox、IBM、Google及百度…等,均已採用ISO 27001+ISO 27018的個資保護延伸驗證。

如何從ISMS到PIMS

對於已經熟悉ISMS/ISO27001的組織而言,建立以ISO標準為依據的PIMS是最有效率的選擇。目前尚無建立ISMS的組織,可以選擇同時建立ISMS與PIMS並通過驗證。ISMS與PIMS的驗證相關標準列舉如下,各標準的交互關係如圖三。

ISMS:

-Information Security Management System

- 資訊安全管理系統

-驗證標準:ISO/CNS27001

PIMS:

-Privacy Information Management System

-個資管理系統

-驗證標準:ISO29151 & ISO/CNS27018(適用於對外服務)

including ISO29134 and based on ISO/CNS27001、ISO 27009與 ISO/CNS29100

如何從ISMS到PIMS

對於已經熟悉ISMS/ISO27001的組織而言,建立以ISO標準為依據的PIMS是最有效率的選擇。目前尚無建立ISMS的組織,可以選擇同時建立ISMS與PIMS並通過驗證。ISMS與PIMS的驗證相關標準列舉如下,各標準的交互關係如圖三。

ISMS:

-Information Security Management System

- 資訊安全管理系統

-驗證標準:ISO/CNS27001

PIMS:

-Privacy Information Management System

-個資管理系統

-驗證標準:ISO29151 & ISO/CNS27018(適用於對外服務)

including ISO29134 and based on ISO/CNS27001、ISO 27009與 ISO/CNS29100

圖三:從ISMS到PIMS

各行業以往在展現對個資法及施行細則(如第12條)遵循時,在沒有適用的ISO國際標準情況下,會退而求其次採用德國或英國標準,但能否符合我國個資法及施行細則要求,或與其他國家互通,是有爭議的。

個資保護與管理的ISO國際標準可應用在個資法及施行細則的法規遵循展現,政府與民間機構應共同為資訊安全與個資保護把關。歐盟除了採用ISO29134做為GDPR DPIA資料保護衝擊評鑑的標準外,亦已確認發展中的ISO 27552做為個資管理系統的標準,並鼓勵以認驗證機制(Article 40~43)來展現GDPR的合規性,包含德國(DIN)、英國(BSI)與法國(個資保護監管機構CNIL)都積極的推動。

無論是現階段ISO 27001+ISO 29151+ISO 27018或是正在推動的ISO 27001+ISO 27552的PIMS,以及因應歐盟GDPR DPIA的要求,都是以實施隱私衝擊評鑑(privacy impact assessment)為基礎工作,以ISO 29134:隱私衝擊評鑑指引(Guidelines for privacy impact assessment)」,在組織內建立ISO標準為基礎的隱私衝擊評鑑方法,除了可以與現有的制度接軌外,亦有助於建立以ISO標準為基礎的PIMS,使我國在推動相關業務時,增進與各國間互認與接軌的基礎,也是鞏固既有制度並兼顧組織永續發展。

個資保護與管理的ISO國際標準可應用在個資法及施行細則的法規遵循展現,政府與民間機構應共同為資訊安全與個資保護把關。歐盟除了採用ISO29134做為GDPR DPIA資料保護衝擊評鑑的標準外,亦已確認發展中的ISO 27552做為個資管理系統的標準,並鼓勵以認驗證機制(Article 40~43)來展現GDPR的合規性,包含德國(DIN)、英國(BSI)與法國(個資保護監管機構CNIL)都積極的推動。

無論是現階段ISO 27001+ISO 29151+ISO 27018或是正在推動的ISO 27001+ISO 27552的PIMS,以及因應歐盟GDPR DPIA的要求,都是以實施隱私衝擊評鑑(privacy impact assessment)為基礎工作,以ISO 29134:隱私衝擊評鑑指引(Guidelines for privacy impact assessment)」,在組織內建立ISO標準為基礎的隱私衝擊評鑑方法,除了可以與現有的制度接軌外,亦有助於建立以ISO標準為基礎的PIMS,使我國在推動相關業務時,增進與各國間互認與接軌的基礎,也是鞏固既有制度並兼顧組織永續發展。

全文來源:

https://www.informationsecurity.com.tw/article/article_detail.aspx?tv=&aid=8595&pages=1

來自3000公里外的good morning

一大早8:00多收到馬來西亞印度裔老同事的一張1年半以前的相片,及一句Good morning.

我離開前東家半年了,離開馬來西亞工作也1年多了,這群語言不通的老同事還會想起我,還會突然來個問候,真的是感動!

凡努力過必有回報,必有滿滿的回憶。雖說離開舞臺後什麼都不是,但我慶幸曾經在擁有舞臺和角色時,努力過,真心付出過,且真誠對待我的工作夥伴們!

ISO 22301

什麼是 ISO 22301 BCM 營運持續管理系統?

ISO 22301為第一份直接以營運持續管理( Business Continuity Management,簡稱 BCM)為主題之國際標準。該標準之性質為要求(Requirements),因此將可用於稽核與認證。除了ISO 22301外,另有屬於指引(Guidance)的 ISO 22313,ISO 22313 與ISO 22301合為具有完整架構的營運持續管理國際標準。對於各產業或機關來說,則等於具有一套依照國際共通語言、最佳實務與期望所訂定的規範得以遵循。若您可遵循此計畫,將可減少所受到之影響。快速恢復正常服務,確保持續提供客戶重要服務及產品。ISO 22301 BCM 營運持續管理系統是誰制定的?

ISO 22301 的前身BS 25999為英國標準協會 (The British Standards Institution, BSI) 所制定及推動的營運持續管理系統標準。於2007年11月正式公佈,此國際標準提供一套可衡量的準則與指導綱要,指導組織如何建立良好的防護機制,以確保營運持續能力。ISO 22301 BCM 營運持續管理系統發展過程

BS 25999標準已於2012年轉換成ISO 22301營運持續管理系統標準,並於2012年5月由ISO國際標準組織正式公佈。此國際標準主要參考BS 25999 part-2進而建立出一套更完整更健全之營運持續管理系統架構,並取代BS 25999成為全球公認之營運持續管理系統標準。而BS 25999已於2012年11月1日正式撤銷。哪些機構應採用 ISO 22301 BCM 營運持續管理系統?

這項標準可於組織中提供有關了解、發展、及執行營運持續性的基礎。讓您有信心完成企業對企業間,以及企業對顧客間的各種交易。通過此項驗證,等於向重要利害關係人保證組織已完全做好準備,同時也符合來自內部、法規、及客戶的各種要求。ISO 22301營運持續管理系統讓組織無論面臨何種衝擊,均可持續營運。即使面臨衝擊,ISO 22301 也能協助組織持續營運。不論是何種規模企業、產業、公共或私人部門、製造業或服務業等,均適合採用符合ISO 22301的營運持續管理系統(BCMS)。其可提供全球機構一種共通語言,尤其是供應鏈既長且複雜的企業。

本項標準特別適合營運環境具有高度風險的企業使用。在這類環境中,營運持續的能力對於企業、顧客、及利害關係人均至關重要,包括能源、金融、通訊、運輸、及公共部門等產業。

資料來源:網路亂抓的

ELK

https://wsgzao.github.io/post/elk/

Elasticsearch + Logstash + Kibana(ELK)是一套开源的日志管理方案,分析网站的访问情况时我们一般会借助Google/百度/CNZZ等方式嵌入JS做数据统计,但是当网站访问异常或者被攻击时我们需要在后台分析如Nginx的具体日志,而Nginx日志分割/GoAccess/Awstats都是相对简单的单节点解决方案,针对分布式集群或者数据量级较大时会显得心有余而力不足,而ELK的出现可以使我们从容面对新的挑战。

- Logstash:负责日志的收集,处理和储存

- Elasticsearch:负责日志检索和分析

- Kibana:负责日志的可视化

2018年5月27日 星期日

轉貼新聞:【歷時3年之久】資安法三讀通過,臺灣資安發展將邁向制度化、一致化

來源:https://www.ithome.com.tw/news/123266

在網路的世界中,只要可以掌握某些重要的系統按鈕,例如,關鍵基礎設施重要的資安關鍵系統的話,就可以做到如同西漢時代的張良一樣,可以輕鬆達到「運籌帷幄之中、決勝千里之外」;如果想要輕鬆的制敵機先,效法蘇東坡在念奴嬌一詞中,對三國時代另外一位重要軍師周瑜,愜意地展現「羽扇綸巾、談笑間、強虜灰飛湮滅」的風采時。同樣地,只要你有能力好好利用網路世界的許多漏洞,甚至只要一行指令,就可以癱瘓一個國家的網路通聯,在網路世界中,成功將一個國家進行鎖國。

網路世界所面臨的風險,已經不遜色於真實世界的危險性,在各種惡意程式或者是可供利用的漏洞層出不窮的情況下,這些工具或漏洞,甚至已經是網路世界看不到、摸不到,卻會帶來實際損害的數位軍火。

因為,數位軍火威力強大,各國政府也陸續意識到,不僅要設法理解資安風險對於國家、政府、企業甚至民眾可能帶來的重大損害外,更紛紛透過制定各種資安專法的方式,延伸政府對於網路世界的風險管控能力。

相較於世界其他各國,臺灣在推動資通安全立法的發展的進程上,即便起頭不算晚,但因為後來面臨各種政治角力鬥爭,包括政黨輪替在內的政治因素,資安專法從第一版草案推出開始,到民進黨政府正式推出行政院版的《資通安全管理法草案》,一直到今年5月11日立法院三讀通過《資通安全管理法》,從法案提出到法案立法通過,其實大概花費有三年時間之久,許多原本比臺灣還晚推動資安立法的國家,反而更早完成相關的立法進度。

但如同行政院資安處處長簡宏偉所言,《資通安全管理法》的通過為臺灣資安發展畫下重要的關鍵里程碑,提供資安法規遵循的法源依據,並為未來臺灣資安發展的制度化、一致化奠基,也跟上世界各國的資安潮流,將攸關民生的各種關鍵基礎設施納入資安法的管理與規範中。

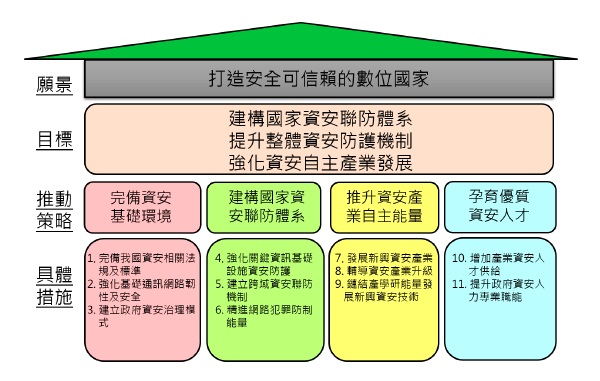

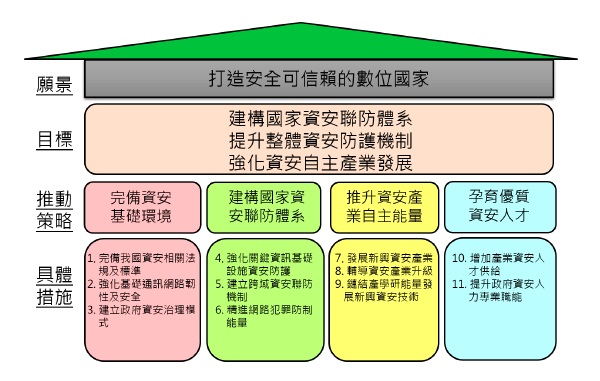

在2017年~2020年的「第五期國家資通安全發展藍圖」中,最終的目標就是要打造一個安全可信賴的數位國家,而《資通安全管理法》順利三讀過關,也為此打下良好的法制化基礎。(圖片來源/行政院資安處)

臺灣早於各國要立資安專法,政治角力讓立法進度落後各國

早在2015年5月,前朝政府在張善政擔任行政院副院長兼政府資安長的主政時間,便已經下令,委由當時的行政院資通安全辦公室,推出第一版的《資通安全管理法草案》,並對此召開多場的專家座談會。而先前的這個舉動,也為臺灣制定資安專法的旅程,邁開歷史性的第一步。

在這樣匯集各方意見的過程中,國際局勢也因為資安攻擊手法越來越複雜、威脅越來越巨大,挑戰更是日益嚴峻的情況下,其他國家更是陸續制定該國的資安專法,像是,德國在2015年7月,就由德國聯邦議會通過《資訊科技安全法》,主要是針對關鍵基礎設施的資訊系統安全性,並保護公民網路安全。

另外,美國在2014年,已經針對2002年制定的《美國聯邦資訊安全現代化法》(FISMA)進行大幅度修正後,並在2015年12月18日,通過新版的《網路安全法》,就是希望透過《安全資訊分享法》的修正,可以建立一個可以獲得早期資安預警的資安分享框架。

另外一個影響全球甚鉅的資安法規,就是歐盟歐洲議會在2016年4月27日公布的《歐盟通用資料保護規則》(GDPR),不僅因應科技發展,將許多現在科技的資訊列為個人資料(PII)的一環,例如:IP位址、Cookies或者是地理定位系統GPS的位址等,更將違法外洩歐盟民眾個資的罰則,依照情節輕重,從1千萬歐元或全球營收2%,提高到2千萬歐元或全球營收4%不等。

而GDPR預計在今年5月25日正式實施,對於全球以及許多臺灣企業在內,因應歐盟GDPR的個人資料保護規範,已經成為年度資安重大挑戰之一。其中,更牽涉到英國即將於2018年3月完成脫歐程序,因此,英國政府更在2017年9月4日,公布一套可以接軌GDPR的英國新版《資料保護法草案》,就是希望即便英國已經不再是歐盟的一份子時,但是基於地緣政治以及經濟市場等因素,英國也必須接軌歐盟重要的個資保護法令,否則,當英國置外於歐盟市場時,也將成為英國經濟國力逐步退步的時候,因此,英國制定法規接軌GDPR,則是必然的結果。

但隨著2016年3月總統大選,5月20日總統蔡英文就職後,歷經政黨輪替,民進黨政府更成為中國網軍鎖定攻擊的主要目標。也因為更深刻意識到,資訊安全甚至嚴重影響國家安全與發展時,執政黨更是大幅提高資訊安全的戰略位階,揭櫫「資安即國安」資安戰略目標,也預計在今年520總統就職時,對外公布「資安即國安戰略」。

為了推動資安專法,民進黨政府也透過行政院內部組織調整,於2016年8月1日成立行政院資安專責單位「資通安全處」,並由簡宏偉擔任處長一職。成立資安專責單位之後,後續資安專法的推動進度也陸續跟上進度,只不過,當時外界對於資安法草案有許多不同的建議與看法,行政院資安處光是為了蒐集各方建議與進行資安法草案條文內容的溝通,更是先後開過多場針對不同身分、不同產業為主的公聽會,希望藉由大眾共同集思廣益的方式,修正當時資安法草案中,外界有疑慮的條文與字句內容。

在2017年4月27日行政院送交政院版的《資通安全法草案》進到立法院審查,並於同年5月完成立法院一讀程序,同年11月出「司法及法制委員會」後,便排入朝野協商的議程中,最終,在今年5月11日完成立法院三讀程序,預計一個月內總統公布後,行政院會另外制定施行的時間,以及中央與地方政府在半年內同步適用該法時間。

近年來,中國積極介入網路世界,扮演網路強權的角色,並於2016年11月7日公布《網路安全法》,於2017年6月1日正式實施,在該法施行後,甚至帶來許多網路震盪,包括VPN的使用,網路實名制的推動和相關的網路信用評等機制,以及遍佈重要城市的網路監視攝影機等,中國民眾徹底成為沒有網路隱私的一群人。

整體而言,簡宏偉表示,《資通安全管理法》通過之後,為政府目前正在推動的許多資安事項,提供很好的法源依據和法制基礎,就如同資安法第4條提到,不論是資安人才培育、資安技術研發整合、資安產業發展或者是資安軟硬體技術規範等,都將由主管機關訂定相關的《國家資通安全發展方案》,目前則是以「第五期國家資通安全發展方案」作為參考依據。

此外,未來資安處也必須制定許多子法,包括《資通安全管理法施行細則》、《資通安全責任等級分級辦法》、《資通安全情資分享辦法》、《資通安全事件通報及應變辦法》、《特定非公務機關資通安全維護計畫》以及《公務機關所屬人員辦理資通安全業務獎懲辦法》等6個子法。

簡宏偉表示,6個子法草案從開始到今年四月,已經召開九場座談會,陸續和各界溝通,接下來,他們預計繼續召開五場座談會,將先前討論過的子法修正內容和各界討論。他強調,這6個子法,都是根據母法架構而成,有了更清楚的法律規定,會把程序制定得更為明確。

在網路的世界中,只要可以掌握某些重要的系統按鈕,例如,關鍵基礎設施重要的資安關鍵系統的話,就可以做到如同西漢時代的張良一樣,可以輕鬆達到「運籌帷幄之中、決勝千里之外」;如果想要輕鬆的制敵機先,效法蘇東坡在念奴嬌一詞中,對三國時代另外一位重要軍師周瑜,愜意地展現「羽扇綸巾、談笑間、強虜灰飛湮滅」的風采時。同樣地,只要你有能力好好利用網路世界的許多漏洞,甚至只要一行指令,就可以癱瘓一個國家的網路通聯,在網路世界中,成功將一個國家進行鎖國。

網路世界所面臨的風險,已經不遜色於真實世界的危險性,在各種惡意程式或者是可供利用的漏洞層出不窮的情況下,這些工具或漏洞,甚至已經是網路世界看不到、摸不到,卻會帶來實際損害的數位軍火。

因為,數位軍火威力強大,各國政府也陸續意識到,不僅要設法理解資安風險對於國家、政府、企業甚至民眾可能帶來的重大損害外,更紛紛透過制定各種資安專法的方式,延伸政府對於網路世界的風險管控能力。

相較於世界其他各國,臺灣在推動資通安全立法的發展的進程上,即便起頭不算晚,但因為後來面臨各種政治角力鬥爭,包括政黨輪替在內的政治因素,資安專法從第一版草案推出開始,到民進黨政府正式推出行政院版的《資通安全管理法草案》,一直到今年5月11日立法院三讀通過《資通安全管理法》,從法案提出到法案立法通過,其實大概花費有三年時間之久,許多原本比臺灣還晚推動資安立法的國家,反而更早完成相關的立法進度。

但如同行政院資安處處長簡宏偉所言,《資通安全管理法》的通過為臺灣資安發展畫下重要的關鍵里程碑,提供資安法規遵循的法源依據,並為未來臺灣資安發展的制度化、一致化奠基,也跟上世界各國的資安潮流,將攸關民生的各種關鍵基礎設施納入資安法的管理與規範中。

在2017年~2020年的「第五期國家資通安全發展藍圖」中,最終的目標就是要打造一個安全可信賴的數位國家,而《資通安全管理法》順利三讀過關,也為此打下良好的法制化基礎。(圖片來源/行政院資安處)

臺灣早於各國要立資安專法,政治角力讓立法進度落後各國

早在2015年5月,前朝政府在張善政擔任行政院副院長兼政府資安長的主政時間,便已經下令,委由當時的行政院資通安全辦公室,推出第一版的《資通安全管理法草案》,並對此召開多場的專家座談會。而先前的這個舉動,也為臺灣制定資安專法的旅程,邁開歷史性的第一步。

在這樣匯集各方意見的過程中,國際局勢也因為資安攻擊手法越來越複雜、威脅越來越巨大,挑戰更是日益嚴峻的情況下,其他國家更是陸續制定該國的資安專法,像是,德國在2015年7月,就由德國聯邦議會通過《資訊科技安全法》,主要是針對關鍵基礎設施的資訊系統安全性,並保護公民網路安全。

另外,美國在2014年,已經針對2002年制定的《美國聯邦資訊安全現代化法》(FISMA)進行大幅度修正後,並在2015年12月18日,通過新版的《網路安全法》,就是希望透過《安全資訊分享法》的修正,可以建立一個可以獲得早期資安預警的資安分享框架。

另外一個影響全球甚鉅的資安法規,就是歐盟歐洲議會在2016年4月27日公布的《歐盟通用資料保護規則》(GDPR),不僅因應科技發展,將許多現在科技的資訊列為個人資料(PII)的一環,例如:IP位址、Cookies或者是地理定位系統GPS的位址等,更將違法外洩歐盟民眾個資的罰則,依照情節輕重,從1千萬歐元或全球營收2%,提高到2千萬歐元或全球營收4%不等。

而GDPR預計在今年5月25日正式實施,對於全球以及許多臺灣企業在內,因應歐盟GDPR的個人資料保護規範,已經成為年度資安重大挑戰之一。其中,更牽涉到英國即將於2018年3月完成脫歐程序,因此,英國政府更在2017年9月4日,公布一套可以接軌GDPR的英國新版《資料保護法草案》,就是希望即便英國已經不再是歐盟的一份子時,但是基於地緣政治以及經濟市場等因素,英國也必須接軌歐盟重要的個資保護法令,否則,當英國置外於歐盟市場時,也將成為英國經濟國力逐步退步的時候,因此,英國制定法規接軌GDPR,則是必然的結果。

但隨著2016年3月總統大選,5月20日總統蔡英文就職後,歷經政黨輪替,民進黨政府更成為中國網軍鎖定攻擊的主要目標。也因為更深刻意識到,資訊安全甚至嚴重影響國家安全與發展時,執政黨更是大幅提高資訊安全的戰略位階,揭櫫「資安即國安」資安戰略目標,也預計在今年520總統就職時,對外公布「資安即國安戰略」。

為了推動資安專法,民進黨政府也透過行政院內部組織調整,於2016年8月1日成立行政院資安專責單位「資通安全處」,並由簡宏偉擔任處長一職。成立資安專責單位之後,後續資安專法的推動進度也陸續跟上進度,只不過,當時外界對於資安法草案有許多不同的建議與看法,行政院資安處光是為了蒐集各方建議與進行資安法草案條文內容的溝通,更是先後開過多場針對不同身分、不同產業為主的公聽會,希望藉由大眾共同集思廣益的方式,修正當時資安法草案中,外界有疑慮的條文與字句內容。

在2017年4月27日行政院送交政院版的《資通安全法草案》進到立法院審查,並於同年5月完成立法院一讀程序,同年11月出「司法及法制委員會」後,便排入朝野協商的議程中,最終,在今年5月11日完成立法院三讀程序,預計一個月內總統公布後,行政院會另外制定施行的時間,以及中央與地方政府在半年內同步適用該法時間。

近年來,中國積極介入網路世界,扮演網路強權的角色,並於2016年11月7日公布《網路安全法》,於2017年6月1日正式實施,在該法施行後,甚至帶來許多網路震盪,包括VPN的使用,網路實名制的推動和相關的網路信用評等機制,以及遍佈重要城市的網路監視攝影機等,中國民眾徹底成為沒有網路隱私的一群人。

整體而言,簡宏偉表示,《資通安全管理法》通過之後,為政府目前正在推動的許多資安事項,提供很好的法源依據和法制基礎,就如同資安法第4條提到,不論是資安人才培育、資安技術研發整合、資安產業發展或者是資安軟硬體技術規範等,都將由主管機關訂定相關的《國家資通安全發展方案》,目前則是以「第五期國家資通安全發展方案」作為參考依據。

此外,未來資安處也必須制定許多子法,包括《資通安全管理法施行細則》、《資通安全責任等級分級辦法》、《資通安全情資分享辦法》、《資通安全事件通報及應變辦法》、《特定非公務機關資通安全維護計畫》以及《公務機關所屬人員辦理資通安全業務獎懲辦法》等6個子法。

簡宏偉表示,6個子法草案從開始到今年四月,已經召開九場座談會,陸續和各界溝通,接下來,他們預計繼續召開五場座談會,將先前討論過的子法修正內容和各界討論。他強調,這6個子法,都是根據母法架構而成,有了更清楚的法律規定,會把程序制定得更為明確。

2018年5月26日 星期六

2018年5月18日 星期五

2018年5月17日 星期四

2018年5月2日 星期三

訂閱:

意見 (Atom)

《BEC 詐騙 》一封信丟了工作,還被雇主索賠 400 多萬台幣

2019 年 03 月 13 日 Trend Labs 趨勢科技全球技術支援與研發中心 企業資安 , 變臉詐騙/執行長 CEO詐騙/BEC- Business Email Compromise企業郵件受駭詐騙 根據 BBC 報導,一家蘇格蘭的媒體公司...

-

相信大家一定注意到了,各種媒體上經常按塔式、機架式和刀片式這三種結構來劃分服務器,服務器的外形為什麼會有這樣的劃分呢?主要原因就是具體的應用環境不同,塔式服務器長得跟我們平時用的台式機一樣,佔用空間比較大,一般是一些小型企業自己使用自己維護 而機架式服務器長得就像臥著的台...

-

最近美國很紅的一首小詩,與你分享! 紐約時間比加州時間早三個小時, New York is 3 hours ahead of California, 但加州時間並沒有變慢。 but it does not make California slow. 有人22歲就畢業了,...

-

一、機密性(Confidentiality):合法取閱資訊。 二、完整性(Integrity):資訊或系統維持正確與完整。 三、可用性(Availability):資訊或系統需要時即可取用。 》分別列述於后: 一、 機密性(Confidentiality) 任何資訊儲存...